¶ Introdução

Apresentamos todos os parsers que passaram pelo processo de homologação no Harpia. Estão organizados em ordem alfabética do fabricante e cada fabricante inclui uma lista de modelos homologados.

A criação de interpretadores para dispositivos ou eventos é desenvolvido atualmente pelo fabricante e, em breve estará disponível via console do Harpia para que os analistas /especialistas em cibersegurança possam realizar a criação de novos parsers.

¶ Fabricantes

¶ Amazon

¶ AWS Cloud Watch

¶ AWS Web Application Firewall

- AWS_WAF

¶ Apache

- APACHE

¶ Atlas MongoDB Cloud

- MONGODB

¶ Cisco

- CISCO_ASA

- CISCO_FIREPOWER

- CISCO_IRONPORT

- CISCO_ISE

- CISCO_MERTAKI

- CISCO_UMBRELLA

¶ Configuração de Coleta de Logs - Cisco Umbrella

¶ 1. Visão Geral

O Cisco Umbrella é uma solução de segurança baseada em DNS que protege contra ameaças na web, filtrando acessos a domínios maliciosos e monitorando atividades suspeitas. Esta documentação aborda a configuração de envio de logs para um servidor Syslog e para um AWS S3 Bucket.

¶ 2. Pré-requisitos

Antes de configurar a coleta de logs do Cisco Umbrella, verifique os seguintes requisitos:

- Acesso administrativo completo ao painel do Cisco Umbrella.

- Configuração de um AWS S3 Bucket para armazenamento de logs, caso utilize esse método de coleta.

- Configuração de um servidor Syslog compatível para recebimento de logs em tempo real, caso utilize esse método de coleta.

¶ 3. Configuração de Envio para AWS S3

¶ Sobre os Logs do Cisco Umbrella no AWS S3

Os logs exportados para o AWS S3 são armazenados no formato Delimited-comma (CSV). Abaixo estão os detalhes específicos para cada tipo de log:

¶ Cisco Umbrella AWS S3 DNS Logs

- Método de Coleta:

aws:bucket:s3 - Formato:

Delimited-comma - Funcionalidade: DNS / DHCP

- Parser:

parser-umbrella - Versão do Produto: Não aplicável

¶ Cisco Umbrella AWS S3 Admin Audit Logs

- Método de Coleta:

aws:bucket:s3 - Formato:

Delimited-comma - Funcionalidade: Auditoria de Aplicações na Nuvem

- Parser:

parser-umbrella - Versão do Produto: Não aplicável

¶ Cisco Umbrella AWS S3 Proxy Logs

- Método de Coleta:

aws:bucket:s3 - Formato:

Delimited-comma - Funcionalidade: Web Proxy

- Parser:

parser-umbrella - Versão do Produto: Não aplicável

¶ Configuração do Envio de Logs para AWS S3

- Acesse o portal do Cisco Umbrella.

- Navegue até Admin > Log Management.

- Selecione a opção de Exportação de Logs.

- Configure a integração com o AWS S3 Bucket, inserindo as credenciais e informações do destino.

- Escolha os tipos de logs a serem exportados (DNS, Proxy, Audit Logs).

- Salve e aplique as configurações.

Nota: Copie e salve o caminho dos dados (Data Path), a Chave de Acesso (Access Key) e a Chave Secreta (Secret Key). Você deve decompor o caminho dos dados conforme mostrado no exemplo da seção

Caminho de Dados do S3 Bucket. Não é necessário incluir o prefixo do diretório do bucket AWS S3. Essas informações são usadas para configurar a coleta de eventos no Harpia SIEM.

¶ 4. Configuração de Envio para Syslog

Além do AWS S3, o Cisco Umbrella permite o envio de logs via Syslog para servidores de monitoramento.

¶ Padrões de Coleta/Consumo dos Logs

- Método de Coleta: Syslog

- Formato: CSV

- Parser: Umbrella_Parser

- Funcionalidade: Segurança de DNS, Web Proxy, Auditoria

- Versão do Produto: Compatível com Cisco Umbrella DNS Security e SIG

¶ Configuração do Syslog no Cisco Umbrella

- Acesse o portal do Cisco Umbrella.

- Navegue até Admin > Log Management.

- Configure a exportação de logs para um servidor Syslog.

- Insira o endereço do servidor Syslog e a porta correspondente (514 para UDP ou 6514 para TCP com TLS).

- Escolha os tipos de logs a serem enviados (DNS, Proxy, Audit Logs).

- Salve e aplique as configurações.

¶ 5. Verificação da Coleta de Logs no HIN

Após a configuração, valide se os eventos estão sendo corretamente recebidos no Harpia Ingestion Node (HIN).

¶ Validação via tcpdump

sudo tcpdump -i any -A -nn <protocolo> port <porta>

¶ Validação via Logstash

sudo journalctl -u logstash | grep '<nome_da_pipeline>'

¶ Padrão de Evento Esperado

¶ DNS Logs

"2015-01-16 17:48:41","usuario_ad","usuario_ad,local_rede","10.10.1.100","24.123.132.133","Blocked","1 (A)", "NOERROR","dominio-exemplo.com.", "Chat,Compartilhamento de Fotos,Redes Sociais","Usuário AD","Usuário AD,Local,Rede","Chat,Redes Sociais"

¶ Proxy Logs

"2017-10-02 23:52:53","NomeDoComputador","192.192.192.135","1.1.1.91", "3.4.5.6","","ALLOWED","http://exemplo.com/script.js","www.exemplo.com","Mozilla/5.0 (Macintosh; Intel Mac OS X 10_11_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/61.0.3163.100 Safari/537.36","200","562","1489","","","Motores de Busca","","","","","","Computador Remoto","","NomeDoComputador, Local, Rede","Computador Remoto, Local, Rede","GET","","","script.js","","","","isolado","arquivo_baixado","sessao-aviso"

¶ Admin Audit Logs

"","2021-07-22 10:46:45","usuario@exemplo.com","", "configuracoes_exportacao_log", "atualizacao","198.51.100.10","versao: 4","versao: 5"

¶ 6. Referências

- Habilitando Logs em um Bucket AWS Gerenciado pelo Cisco Umbrella - Cisco Umbrella, acessado em 05 Ago. 2024.

¶ Check Point

-

CHECKPOINT_r81.20

¶ CrowdStrike

¶ CyberArk

- CYBERARK_VAULT

¶ DARKTRACE

- DARKTRACE

¶ F5 Networks

- F5_FW_BIGIP_ASM_APM

- F5_BIG_IP_LTM

¶ Forcepoint

- FORCEPOINT_MGT

- FORCEPOINT_SMC_V_6_5_18

¶ Fortinet

- FORTIGATE_2600F

- FORTIGATE_VM64

- FORTIGATE_V_7_4_0

- FORTIANALYZER

¶ F-Secure Corporation

- F_SECURE_POLICY_MANAGER_15_30_96312

¶ Hubspot

- Endpoints

- /account-info/v3/activity/login

- /account-info/v3/activity/security

¶ Imperva

- WEB_APP_FIREWALL

¶ Juniper Networks

- JUNOSROUTER

¶ Kaspersky Lab

- KASPERSKY_AV_12X

¶ Microsoft Corporation

¶ Active Directory

- WINDOWS_SERVER_2012

- WINDOWS_SERVER_2016

- WINDOWS_SERVER_2019

- WINDOWS_SERVER_2019_DC

¶ Azure

- AZURE - Event Hubs - Json

- AZURE_MONITOR

¶ Microsoft Office 365

¶ Pré-requisitos

- Tenant ID: O identificador global exclusivo para a conta do O365. Isso é diferente do seu nome de locatário ou domínio.

- Chave (Segredo do Cliente): O token de acesso gerado pelo Azure AD.

- ID do cliente: um valor gerado automaticamente pelo Azure AD ao solicitar consentimento dos administradores de locatários para usar a API de gerenciamento do O365 para se conectar.

¶ Referências

Introdução às APIs de gerenciamento do Office

¶ Registre sua aplicação

Registre seu aplicativo seguindo as etapas em Registrar seu aplicativo no Microsoft Entra ID.

Quando solicitado durante a configuração, em Tipos de conta com suporte, selecione Contas somente neste diretório organizacional (locatário único).

Copie e salve o Application (client) ID e o Directory (tenant) ID . Você precisará deles para permissões de API.

¶ Especifique as permissões

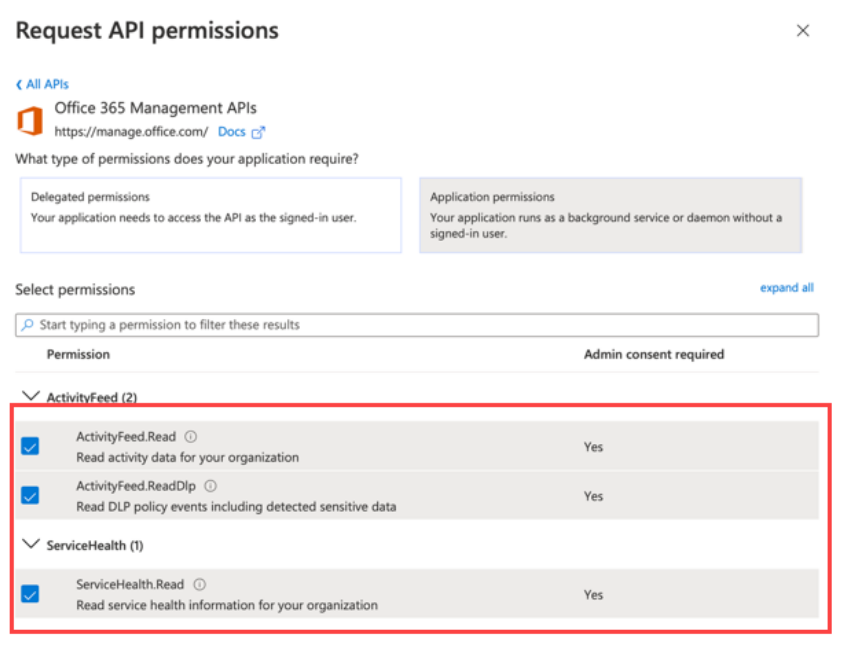

Especifique as permissões usando as etapas em Especificar as permissões que seu aplicativo requer para acessar as APIs de gerenciamento do Office 365.

Quando solicitado durante a configuração, selecione as permissões conforme mostrado na captura de tela abaixo:

¶ Gerar um novo segredo de cliente

Gere um novo segredo usando as etapas em Gerar uma nova chave para seu aplicativo.

Copie e salve o Client Secret

¶ Outros Produtos

- MICROSOFT_IIS

- MS_EXCHANGE

¶ Netskope

- NETSKOPE

¶ Palo Alto Networks

- CORTEX_XDR

- NEXT_GEN_FIREWALL

- PRISMA_ACCESS

¶ PFSense

- UNIX_RED_HAT_LINUX_ORACLE_LINUX__AIX_BSD

¶ SenhaSegura

- HARPIA_SENHA_SEGURA

¶ SentinelOne

¶ Pré-requisitos

Antes de conectar o SentinelOne Audit, obtenha o endereço IP do Harpia Ingestion Node (HIN).

¶ Configuração:

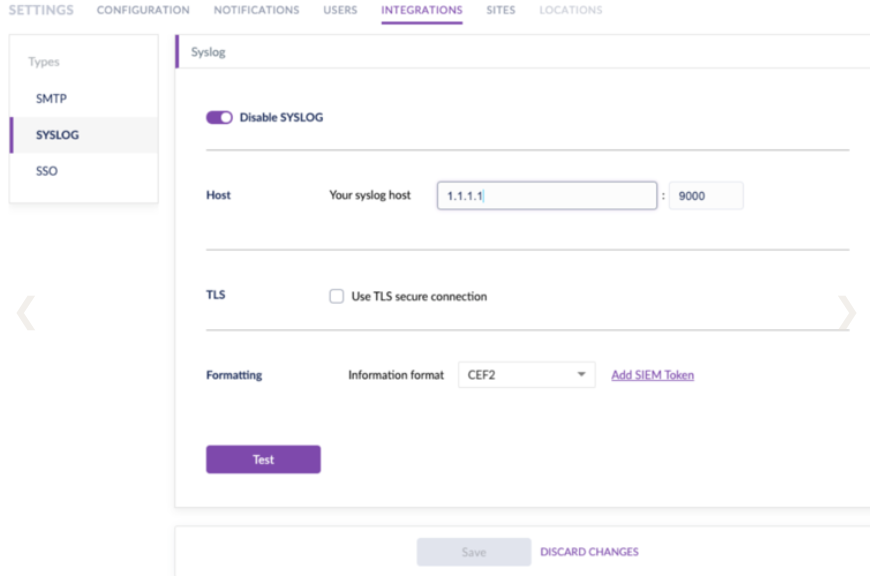

Configure o SentinelOne para enviar logs ao seu servidor Syslog usando as seguintes etapas:

-

Abra o console de administração do SentinelOne.

-

Clique em Escopo .

-

Selecione um escopo.

-

Clique no ícone do controle deslizante no menu do lado esquerdo para abrir o menu Configurações.

-

Abra a aba INTEGRAÇÕES.

-

Forneça os seguintes detalhes:

-

Selecione SYSLOG em Tipos .

-

Alterne o botão para habilitar o SYSLOG.

-

Insira o endereço IP do seu servidor SYSLOG público e a porta para o Host (preferencialmente use portas altas).

-

Selecione CEF2 para formatação .

-

Clique em Testar .

-

Clique em Salvar .

¶ Verificar chegada dos logs no HIN

Verifique se o HIN (Harpia Ingestion Node) está recebendo logs usando o seguinte comando:

tcpdump -i eth0 udp port <porta_configurada> -v -A .

¶ Sonicwall

- SONICWALL_NSA_2600_ENHACHED_6.5.4.10-95N

- SONICWALL_NSA_2650_ENHACHED_6.5.4.11-97N

¶ Sophos

- SOPHOS_CENTRAL

¶ Trend Micro

- TREND_MICRO_VISION_ONE_ALERT

- TREND_MICRO_DEEP_SECURITY_MANAGER

- TREND_MICRO_DEEP_SECURITY_AGENT

- TREND_MICRO_APEX_CENTRAL

¶ VMWare

- VMWAREVCENTER_V7_0_2

¶ Websense

- WEBSENSE